การโจมตีทางไซเบอร์เป็นปัญหาที่ร้ายแรง และรุนแรงต่อองค์กรทุกประเภท ไม่ว่าจะเป็นการโจมตีด้วยไวรัสคอมพิวเตอร์ที่มีความรุนแรงต่อระบบข้อมูลขององค์กร หรือการโจมตีด้วยการแฮกเกอร์ที่มีจุดมุ่งหมายที่จะขโมยข้อมูลสำคัญขององค์กรเพื่อการเอาชนะหรือการขายข้อมูลให้แก่คู่แข่ง การจัดการกับการโจมตีทางไซเบอร์มีความสำคัญเป็นอย่างยิ่ง แต่หลังจากการโจมตีเกิดขึ้นแล้ว ขั้นตอนการกู้คืนข้อมูลก็มีความสำคัญไม่น้อยเช่นกัน

นี่คือแนวทางบางอย่างที่สามารถนำมาใช้ในการกู้คืนข้อมูลหลังจากการโจมตีทางไซเบอร์

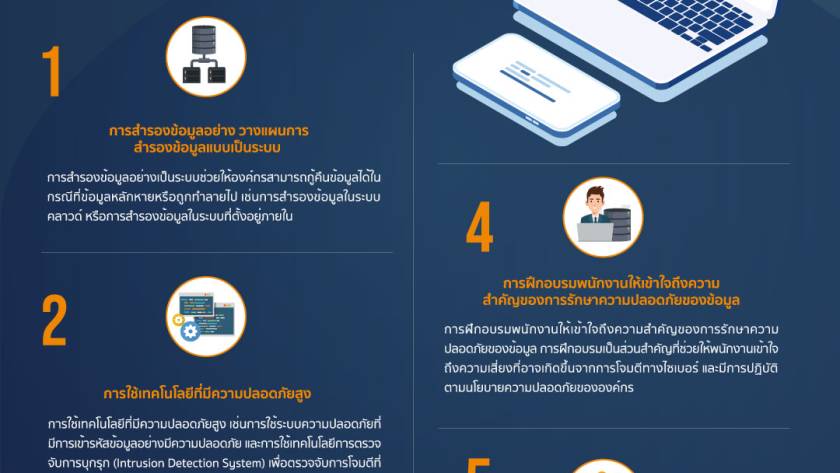

1.การสำรองข้อมูลอย่างเช่นวางแผนการสำรองข้อมูลแบบเป็นระบบ การสำรองข้อมูลอย่างเป็นระบบช่วยให้องค์กรสามารถกู้คืนข้อมูลได้ในกรณีที่ข้อมูลหลักหายหรือถูกทำลายไป เช่นการสำรองข้อมูลในระบบคลาวด์ หรือการสำรองข้อมูลในระบบที่ตั้งอยู่ภายใน

2.การใช้เทคโนโลยีที่มีความปลอดภัยสูง เช่นการใช้ระบบความปลอดภัยที่มีการเข้ารหัสข้อมูลอย่างมีความปลอดภัย และการใช้เทคโนโลยีการตรวจจับการบุกรุก (Intrusion Detection System) เพื่อตรวจจับการโจมตีที่เกิดขึ้นและป้องกันการสูญเสียข้อมูล

3.การใช้เทคโนโลยีการกู้คืนข้อมูลอย่างมีประสิทธิภาพ เช่นการใช้ซอฟต์แวร์กู้คืนข้อมูลที่สามารถช่วยกู้คืนข้อมูลที่สูญเสียได้ในกรณีฉุกเฉิน

4.การฝึกอบรมพนักงานให้เข้าใจถึงความสำคัญของการรักษาความปลอดภัยของข้อมูล การฝึกอบรมเป็นส่วนสำคัญที่ช่วยให้พนักงานเข้าใจถึงความเสี่ยงที่อาจเกิดขึ้นจากการโจมตีทางไซเบอร์และมีการปฏิบัติตามนโยบายความปลอดภัยขององค์กร

5.การทำความเข้าใจเกี่ยวกับกฎหมายและข้อกำหนดที่เกี่ยวข้อง เช่น การเข้าใจกฎหมายความเป็นส่วนตัว (Privacy Law) และกฎหมายความเสี่ยงทางไซเบอร์ (Cyber Risk Law) เพื่อป้องกันการกระทำที่ผิดกฎหมายในการกู้คืนข้อมูล

การกู้คืนข้อมูลหลังจากการโจมตีทางไซเบอร์เป็นกระบวนการที่ซับซ้อนและต้องใช้แนวทางที่เหมาะสมเพื่อให้สามารถกู้คืนข้อมูลได้อย่างมีประสิทธิภาพและปลอดภัย การเตรียมความพร้อมและการวางแผนก่อนที่จะเกิดการโจมตีจึงมีความสำคัญอย่างมากในการลดความเสี่ยงและความเสียหายที่เกิดขึ้นจากการโจมตีทางไซเบอร์ในองค์กรใด การปรับใช้และการพัฒนาแนวทางการกู้คืนข้อมูลเป็นสิ่งที่ควรต้องทำให้อย่างต่อเนื่องเพื่อให้สามารถรับมือกับภัยคุกคามทางไซเบอร์ได้อย่างมีประสิทธิภาพและเต็มที่