Author By: Tirayut Sripeamlap, CGEIT, ACIS Professional Center

Review By: Prinya Hom-anek, CISSP, CISA, CRISC, CGEIT, ACIS Professional Center

Reference Source: The Information Security Forum, ISF Threat Horizon 2016 Executive Summary

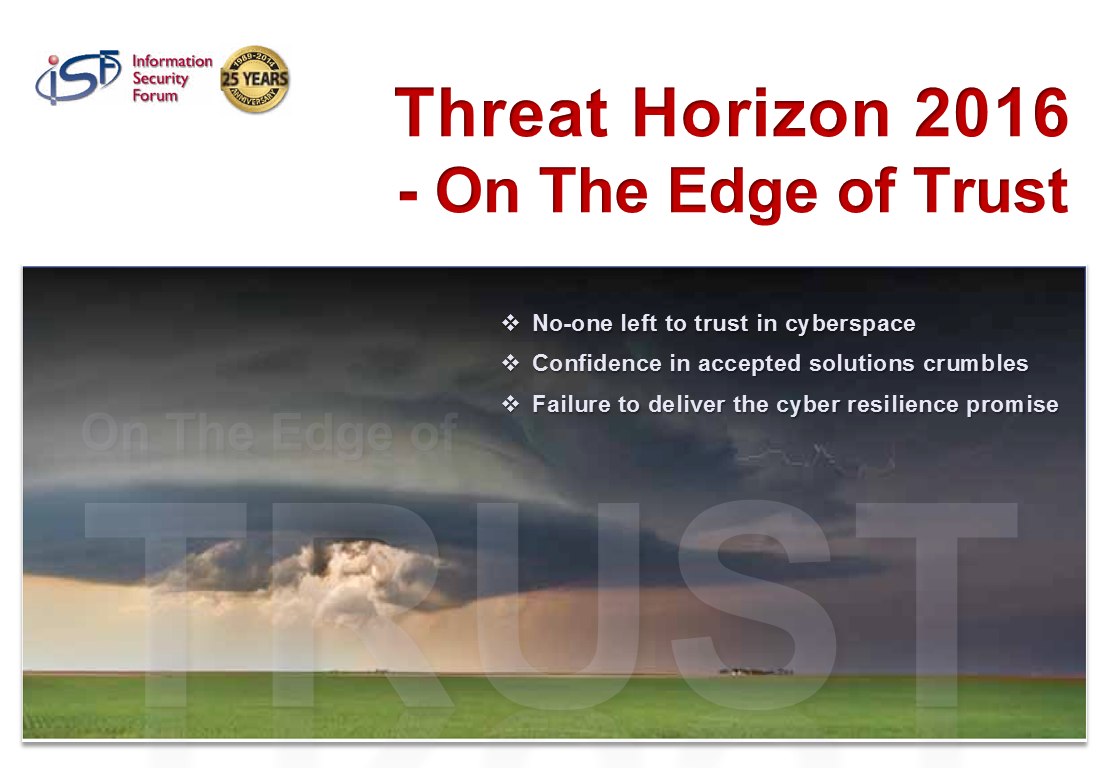

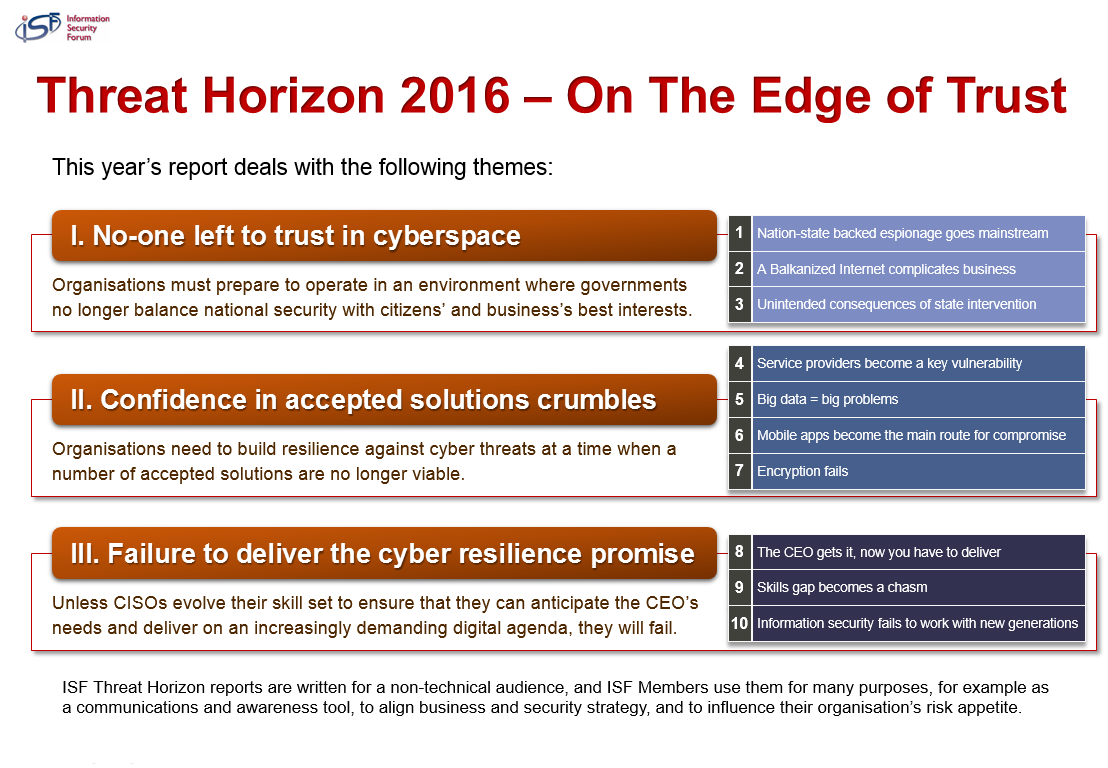

จากบทวิเคราะห์แนวโน้มภัยคุกคามความมั่นคงปลอดภัยสารสนเทศ ปี พ.ศ. 2559 ในฉบับที่แล้ว ทาง ISF (Information Security Forum) ได้สรุปรายงานเป็นข้อสรุปหลักๆ 3 ประเด็น ได้แก่ 1. ไม่มีใครน่าไว้วางใจในไซเบอร์อีกต่อไป 2. ความเชื่อมั่นในระบบหรือโซลูชั่นการรักษาความมั่นคงปลอดภัยในแนวทางที่ยอมรับโดยทั่วไปเสื่อมสลาย ต้องคิดหาแนวทางใหม่ 3. ความล้มเหลวต่อการรักษาระดับการให้บริการในการรักษาความมั่นคงปลอดภัยทางไซเบอร์ ในฉบับนี้ เราจะมาวิเคราะห์เจาะลึกถึงรายละเอียดหัวข้อภัยคุกคาม พร้อมทั้งแนวทางดำเนินการจัดการกับภัยคุกคามในแต่ละหัวข้อ เพื่อให้ผู้บริหารองค์กรได้สามารถปรับกระบวนทัศน์ในองค์การให้มีความสามารถรองรับการเปลี่ยนแปลงทางไซเบอร์ดังกล่าว และสามารถลดผลกระทบที่อาจจะเกิดขึ้นจากภัยคุกคามไซเบอร์ในรูปแบบใหม่ได้อย่างมีประสิทธิผล และประสิทธิภาพ.

ประเด็นที่ 1 ไม่มีใครน่าไว้วางใจในไซเบอร์อีกต่อไป “No one left to trust in cyberspace”

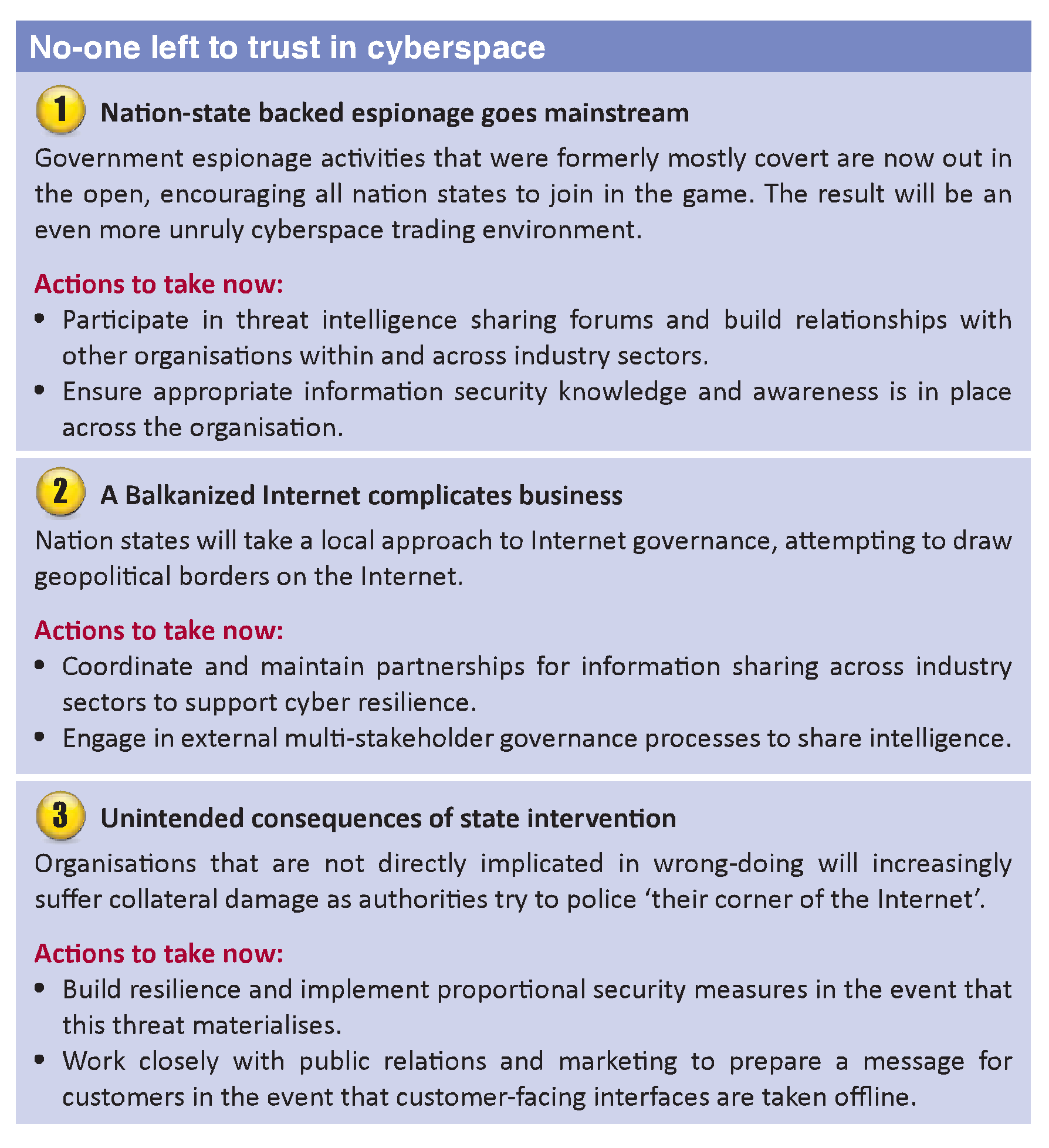

หมายถึง การจารกรรมไซเบอร์ที่สนับสนุนโดยหน่วยงานภาครัฐ จะกลายเป็นกระแสหลัก การควบคุมอินเทอร์เน็ตภายในประเทศหรือภูมิภาค จะสร้างความยุ่งยากต่อธุรกิจ โดยจะส่งผลสืบเนื่องที่ไม่พึงประสงค์ จากการแทรกแซงของภาครัฐ รายละเอียดหัวข้อภัยคุกคาม พร้อมทั้งแนวทางดำเนินการของแต่ละหัวข้อ (รูปที่ 3 : Threat Horizon 2016 ประเด็นที่ 1 ”No one left to trust in cyberspace” 3 หัวข้อ) มีรายละเอียดดังนี้

การจารกรรมไซเบอร์ที่สนับสนุนโดยหน่วยงานภาครัฐ จะกลายเป็นกระแสหลัก (Nation-state backed espionage goes mainstream)

การจารกรรมไซเบอร์โดยภาครัฐที่แต่เดิมส่วนใหญ่จะกระทำแบบปกปิดหรือซ่อนเร้น จะมีการเปิดเผยหรือเปิดโปงมากขึ้น ซึ่งจะทำให้ประเทศต่าง ๆ เข้ามาร่วมวงกันมากขึ้น ผลก็คือ ทำให้เกิดสภาพแวดล้อมในโลกไซเบอร์ที่จะปกครองได้ยากขึ้น

แนวทางดำเนินการ

- เข้าร่วมกลุ่มให้มีการแบ่งปันข้อมูลภัยคุกคาม และสร้างความสัมพันธ์ระหว่างองค์กร ทั้งภายในกลุ่มและข้ามกลุ่มอุตสาหกรรม

- มีการให้ความรู้และการสร้างความตระหนักด้านความมั่นคงปลอดภัยสารสนเทศทั่วทั้งองค์กร

การควบคุมอินเทอร์เน็ตภายในประเทศหรือภูมิภาค จะสร้างความยุ่งยากต่อธุรกิจ (A Balkanized Internet complicates business)

รัฐบาลในหลายประเทศจะมีแนวคิดในการพยายามควบคุมภูมิรัฐศาสตร์ทางอินเทอร์เน็ต โดยมีการควบคุมหรือกำกับดูแลการใช้งานอินเทอร์เน็ตภายในประเทศ หรืออาจจะเป็นการร่วมมือเฉพาะภายในกลุ่มประเทศหรือภูมิภาค ทั้งเป็นการปกป้องภายในจากภายนอก และการป้องกันภายนอกที่จะรุกล้ำโจมตีจากภายใน

แนวทางดำเนินการ

- ประสานความร่วมมือระหว่างพันธมิตรในการมีข้อมูลใช้ร่วมกันระหว่างกลุ่มอุตสาหกรรม เพื่อสนับสนุนให้มีความพร้อมในการรับมือภัยคุกคามทางไซเบอร์

- เข้าร่วมกระบวนการเกี่ยวกับการกำกับดูแลที่เป็นกลุ่มผู้มีส่วนได้ส่วนเสียภายนอกหลากหลายกลุ่ม เพื่อการแบ่งปันข้อมูลข่าวกรองร่วมกัน

ผลสืบเนื่องที่ไม่พึงประสงค์ จากการแทรกแซงของภาครัฐ (Unintended consequences of state intervention)

องค์กรที่ไม่สามารถปฏิบัติตามกฎระเบียบของภาครัฐ อาจจะถูกแทรกแซงโดยหน่วยงานกำกับดูแลของภาครัฐ ซึ่งจะทำหน้าที่ตำรวจไซเบอร์ ผู้ตรวจการณ์หรือผู้รักษากฎระเบียบทางอินเทอร์เน็ต เหล่านี้ จะก่อให้เกิดผลสืบเนื่องที่ไม่พึงประสงค์ที่มีผลกระทบต่อองค์กร เช่น การสั่งปิดเว็บไซต์ การห้ามใช้งานสื่อข้อมูลออนไลน์ การห้ามเผยแพร่ข้อมูลบางประเภท เป็นต้น องค์กรจะต้องเตรียมมาตรการรับมือให้เหมาะสำหรับแต่ละอุบัติการณ์ที่อาจเกิดขึ้น

แนวทางดำเนินการ

- จัดทำและดำเนินการตามมาตรฐานและมาตรการความมั่นคงปลอดภัยที่เหมาะสม ให้สามารถรองรับการเปลี่ยนแปลงหากมีภัยคุกคามประเภทนี้เกิดขึ้น

- ดำเนินการอย่างใกล้ชิดกับฝ่ายประชาสัมพันธ์และการตลาด เพื่อจัดเตรียมข้อความแจ้งลูกค้า กรณีมีอุบัติการณ์ที่จำเป็นต้องเปลี่ยนแปลงการติดต่อลูกค้าเป็นแบบนอกระบบหรือช่องทางอื่น

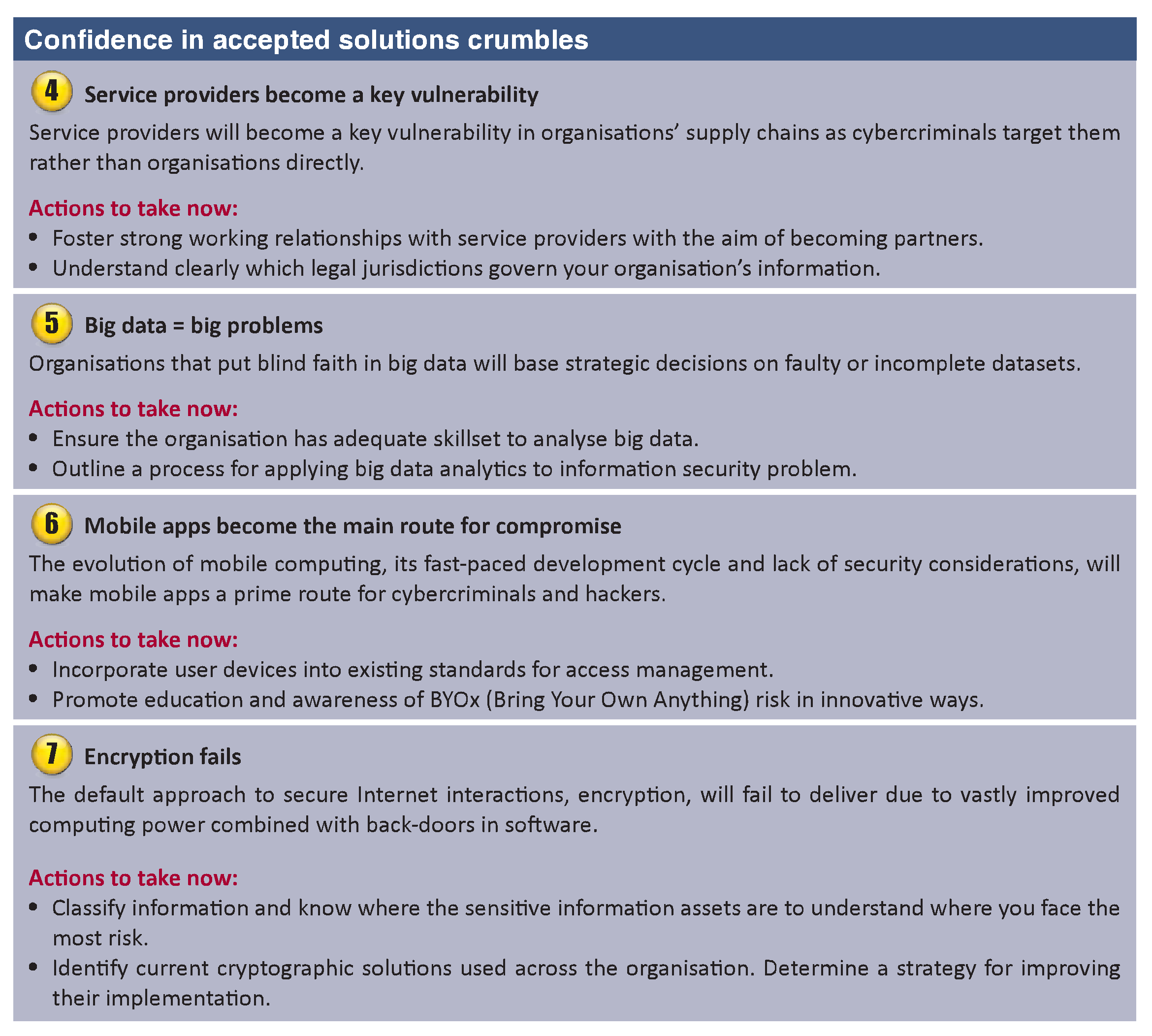

ประเด็นที่ 2 “ความเชื่อมั่นในโซลูชั่นที่ยอมรับทั่วไป ความเชื่อมั่นในระบบหรือโซลูชั่นการรักษาความมั่นคงปลอดภัยในแนวทางที่ยอมรับโดยทั่วไปเสื่อมสลาย ต้องคิดหาแนวทางใหม่” (Confidence in accepted solutions crumbles)

หมายถึง โซลูชั่น ระบบ แนวทาง วิธีการ ที่ยอมรับกันโดยทั่วไปและดำเนินการสืบเนื่องมา จะกลายเป็นช่องทางของภัยคุกคามทางไซเบอร์ที่จะส่งผลคุกคามและสร้างผลเสียหายต่อองค์กร รวมถึงภัยจากการจ้างงานผู้ให้บริการภายนอก การใช้งาน Mobile/Smartphone Application การเข้ารหัสข้อมูล และ การจัดการข้อมูลขนาดใหญ่ (Big Data) ทั้งนี้ มีรายละเอียดหัวข้อภัยคุกคาม พร้อมทั้งแนวทางดำเนินการของแต่ละหัวข้อดังนี้ (รูปที่ 4 : Threat Horizon 2016 ประเด็นที่ 2 “Confidence in accepted solutions crumbles” 4 หัวข้อ)

ผู้ให้บริการ จะกลายเป็นช่องโหว่สำคัญ (Service providers become a key vulnerability)

จากปัจจุบันที่องค์กรส่วนใหญ่มีการใช้บริการจากผู้ให้บริการภายนอกในประเภทงานต่าง ๆ เป็นจำนวนมาก ทั้งการจ้างพัฒนาระบบ การวางระบบโครงข่ายสื่อสาร การให้บริการจัดการข้อมูล ฯลฯ ดังนั้น ผู้ให้บริการเหล่านี้มีโอกาสจะกลายเป็นช่องโหว่หรือจุดอ่อนสำคัญตามวงจร Supply Chains เพราะผู้ให้บริการบางรายสามารถเข้าถึงระบบสารสนเทศที่สำคัญหรือข้อมูลสำคัญขององค์กรได้ แม้ว่าองค์กรจะมีมาตรการความมั่นคงปลอดภัยอย่างดีแล้วก็ตาม แต่หากผู้ให้บริการมีความหละหลวมหรือไม่มีความมั่นคงปลอดภัยที่เพียงพอ เหล่าอาชญากรไซเบอร์ก็อาจจะมุ่งเป้าไปที่ผู้ให้บริการเหล่านี้แทนที่จะโจมตีองค์กรโดยตรง จึงจะเห็นได้ว่าประเทศที่พัฒนาแล้วมักจะบังคับให้ผู้ให้บริการภายนอกของตนเองหรือบริษัทที่เป็นคู่ค้าด้วยจะต้องมีมาตรการความมั่นคงปลอดภัยหรือดำเนินการจัดทำมาตรฐานความมั่นคงปลอดภัยในมาตรฐานระดับเดียวกัน ซึ่งมาตรฐานด้านความมั่นคงปลอดภัยยอดนิยมในปัจจุบันก็คือ มาตรฐาน ISO/IEC 27001:2013

แนวทางดำเนินการ

- สนับสนุนความสัมพันธ์ในการปฏิบัติงานร่วมกับผู้ให้บริการภายนอก โดยมุ่งเป้าของการเป็นคู่ค้าร่วมกัน

- สร้างความรู้ความเข้าใจให้ชัดเจนในกฎระเบียบและอำนาจขอบเขตตามกฎหมาย ที่มีผลบังคับใช้กับข้อมูลและสารสนเทศขององค์กรให้กับผู้บริหารและพนักงานภายในองค์กร

ข้อมูลขนาดใหญ่จะกลายเป็นปัญหาใหญ่ (Big data = Big problems)

องค์กรต่าง ๆ จะมีข้อมูลใช้ในองค์กรที่มีขนาดใหญ่ขึ้นและมีจำนวนมากขึ้นเรื่อย ๆ อาทิ การจัดทำ Data Warehouse/Data Mining/Business Intelligence/Big Data Analytics หรือ แนวทางอื่น ๆ ในการจัดการข้อมูลขนาดใหญ่ จะต้องมีการพิจารณาดำเนินการตามโครงสร้างและความพร้อมภายใน และรวมทั้งเทคโนโลยีและปัจจัยสนับสนุนจากภายนอก ซึ่งก็อาจทำให้มีการตัดสินใจเชิงกลยุทธ์ที่ผิดพลาดได้จากการจัดทำชุดข้อมูลที่ผิดหลาดหรือไม่สมบูรณ์ หากองค์กรไม่สามารถดำเนินการอย่างถูกต้องเหมาะสม ปัญหาการจัดการข้อมูลขนาดใหญ่นี้ก็อาจส่งผลกระทบต่อการดำเนินธุรกิจขององค์กรในที่สุด

แนวทางดำเนินการ

- ดำเนินการให้องค์กรมีความพร้อมในด้านทักษะที่เพียงพอในการวิเคราะห์ข้อมูลขนาดใหญ่

- จัดทำกระบวนการที่จะสามารถนำเทคนิคในการวิเคราะห์ข้อมูลขนาดใหญ่มาใช้วิเคราะห์ประเด็นปัญหาด้านความมั่นคงปลอดภัยสารสนเทศขององค์กร

แอพพลิเคชั่นบนสมาร์ทโฟนจะกลายเป็นช่องทางหลักที่จะถูกโจมตีทางไซเบอร์ (Mobile apps become the main route for compromise)

วิวัฒนาการด้านความสามารถของคอมพิวเตอร์ที่ไปอยู่ในรูปแบบอุปกรณ์มือถือและสมาร์ทโฟน มีการเปลี่ยนแปลงตลอดเวลาและรวดเร็ว ทำให้วงจรการพัฒนาระบบหรือแอพพลิเคชั่นเพื่อใช้งานในอุปกรณ์มือถือก็จะต้องรวดเร็วให้สามารถใช้งานได้ทันกับการเปลี่ยนแปลงดังกล่าว ซึ่งอาจทำให้ขาดการพิจารณาประเด็นด้านความมั่นคงปลอดภัย และทำให้ Mobile Application กลายเป็นช่องทางหลักสำหรับอาชญากรไซเบอร์และเหล่าแฮกเกอร์ ที่จะเจาะระบบหรือแอบแฝงอยู่ในอุปกรณ์มือถือ ตามจุดมุ่งหมายและเป้าหมายที่ต้องการ

แนวทางดำเนินการ

- จัดทำให้อุปกรณ์ของผู้ใช้งานเป็นไปตามมาตรฐานที่ใช้ในปัจจุบันในการบริหารจัดการการเข้าถึงสารสนเทศ (Access Management)

- ส่งเสริมความรู้และความตระหนักในเรื่องความเสี่ยงจากการนำสิ่งต่าง ๆ ที่เป็นส่วนตัว มาใช้งานในองค์กร (Bring Your Own Anything: BYOx) ในแนวทางการใช้งานที่เหมาะสมในเชิงสร้างสรรค์และปลอดภัย ทั้งการนำอุปกรณ์ส่วนตัวมาใช้ (Bring your own device: BYOD), การจัดเก็บข้อมูลในบริการ Cloud ที่ไม่ใช่ขององค์กร (Bring your own cloud: BYOC)

การเข้ารหัสข้อมูล ไม่เกิดผล (Encryption fails)

การเข้ารหัสข้อมูล (Encryption) ซึ่งเป็นวิธีการพื้นฐานที่นำมาใช้ในการรับส่งข้อมูลผ่านระบบอินเทอร์เน็ตตามที่ใช้กันอยู่นั้นจะล้มเหลวหรือไม่เกิดผล ไม่ว่าจะมีการใช้วิธีการและอัลกอริธึมที่พัฒนาให้ปลอดภัยมากเพียงใด เพราะความก้าวหน้าทางเทคโนโลยีในปัจจุบันและอนาคตจะทำให้ความสามารถของระบบประมวลผลคอมพิวเตอร์มีการปรับปรุงขีดความสามารถเพิ่มขึ้นอีกหลายเท่า ซึ่งรวมกับวิธีการ back-door กับซอฟต์แวร์ที่ใช้อยู่ ที่ในอดีตอาจต้องใช้เวลาหลาย ๆ ปี ในการถอดรหัส แต่ปัจจุบันสามารถทำได้ภายในไม่กี่ชั่วโมงหรือนาที หรือในระดับวินาทีเลยด้วยซ้ำ

แนวทางดำเนินการ

- จัดทำการจัดลำดับชั้นข้อมูล เพื่อให้ทราบถึงรายการทรัพย์สินสารสนเทศที่มีความสำคัญ (Sensitive information and Critical information) ทำให้ผู้บริหารองค์กรรับรู้ถึงความเสี่ยงสูงสุดที่ต้องเผชิญ

- ระบุวิธีการเข้ารหัสข้อมูลที่ใช้ทั้งองค์กร กำหนดกลยุทธ์หรือแนวทางในการปรับปรุงวิธีการเข้ารหัสข้อมูลให้เท่าทันกับปัญหาด้านการเข้ารหัสข้อมูลในปัจจุบันและอนาคต

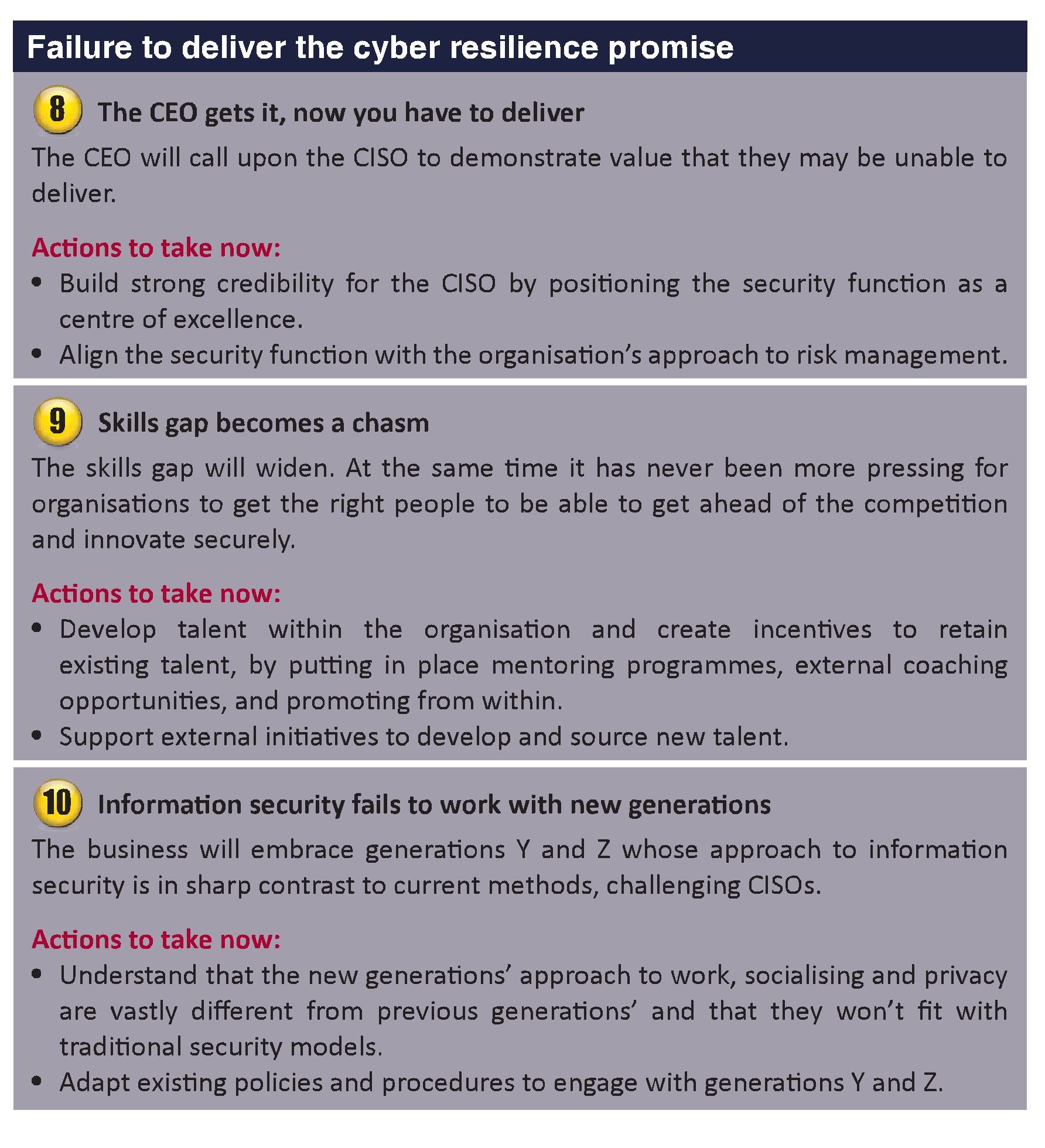

ประเด็นที่ 3 “ความล้มเหลวต่อการรักษาระดับการให้บริการในการรักษาความมั่นคงปลอดภัยทางไซเบอร์” (Failure to deliver the cyber resilience promise)

เป็นประเด็นที่เกี่ยวกับปัญหาด้านการบริหารจัดการภายในองค์กร ที่แต่เดิมผู้บริหารระดับสูงไม่ได้ให้ความสนใจเรื่องความมั่นคงปลอดภัยทางไซเบอร์เท่าที่ควร โดยที่ CEO ไม่ตระหนักหรือไม่รับรู้ ปล่อยให้เป็นหน้าที่ของผู้บริหารระดับสูงที่รับผิดชอบ เช่น ผู้บริหารระดับสูงด้านสารสนเทศ (CIO) หรือ ผู้บริหารระดับสูงด้านความมั่นคงปลอดภัยสารสนเทศ (CISO) แต่ในปัจจุบัน CEO เริ่มมีความตระหนักรับรู้เรื่องความมั่นคงปลอดภัยทางไซเบอร์ในระดับหนึ่ง แต่ปรากฏว่าผู้บริหารระดับสูงที่รับผิดชอบกลับไม่สามารถที่จะดำเนินการหรือหาแนวทางในการจัดการได้ ทั้งนี้ มีรายละเอียดหัวข้อภัยคุกคาม พร้อมทั้งแนวทางดำเนินการของแต่ละหัวข้อ (รูปที่ 5 : Threat Horizon 2016 ประเด็นที่ 3 “Failure to deliver the cyber resilience promise” 3 หัวข้อ) ดังนี้

CEO รับรู้ถึงปัญหาเรื่องความมั่นคงปลอดภัยทางไซเบอร์ ถึงเวลาที่ต้องลงมือปฏิบัติให้เกิดผลงานส่งมอบที่ได้ผลจริง (The CEO gets it, now you have to deliver)

ผู้บริหารระดับสูงสุดขององค์กรได้เริ่มตระหนักถึงภัยคุกคามไซเบอร์ และได้มอบหมายให้ CISO หรือผู้บริหารที่รับผิดชอบด้านความมั่นคงปลอดภัยสารสนเทศ ให้นำเสนอแนวทางและคุณค่าประโยชน์ที่องค์กรจะได้รับ เมื่อเทียบกับงบประมาณค่าใช้จ่าย หรือ อาจจะขอให้ดำเนินการในมาตรการด้านความมั่นคงปลอดภัยสารสนเทศ ในขณะที่โครงสร้างขององค์กรไม่พร้อมหรือไม่สามารถดำเนินการได้ ผู้บริหารที่รับผิดชอบนั้นอาจไม่สามารถให้ข้อมูลหรือดำเนินการในมาตรการตามที่ CEO ร้องขอได้ อันเนื่องมาจากข้อจำกัดต่างๆ ด้านการบริหารจัดการเทคโนโลยีสารสนเทศขององค์กร

แนวทางที่ควรดำเนินการ

- สร้างความน่าเชื่อถือให้กับ CISO โดยการสนับสนุนอย่างแข็งขันในการจัดวางงานด้านความมั่นคงปลอดภัยสารสนเทศให้เป็นศูนย์กลางเพื่อความเป็นเลิศในการบริหารจัดการองค์กร

- ปรับกระบวนการภายในให้งานด้านความมั่นคงปลอดภัยสารสนเทศสอดคล้องกับแนวทางการบริหารความเสี่ยงขององค์กร

ความแตกต่างด้านทักษะ จะมีช่องว่างห่างมากขึ้น (Skills gap becomes a chasm)

ความแตกต่างในทักษะด้านการจัดการความมั่นคงปลอดภัยสารสนเทศและด้านที่เกี่ยวข้องกับความปลอดภัยของระบบ จะมีช่องว่าง (Gap) ห่างมากขึ้น เมื่อเทคโนโลยีก้าวหน้า ภัยคุกคามก้าวล้ำ แต่ทักษะของบุคลากรมีพัฒนาการในสัดส่วนที่ช้ากว่า องค์กรหลายแห่งพยายามส่งเสริมและพัฒนาทักษะความสามารถให้กับบุคลากรภายใน โดยไม่มีการพิจารณาสรรหาโดยการเฟ้นหาตัวบุคลากรที่มีทักษะความสามารถที่เหมาะสมมาปฏิบัติงาน เนื่องจากไม่มีข้อบังคับหรือบทบัญญัติทางกฎหมาย มากดดันในเรื่องนี้

แนวทางที่ควรดำเนินการ

- สร้างและส่งเสริมบุคลากรที่มีความสามารถพิเศษ (Talent) ภายในองค์กร และมีการสร้างแรงจูงใจที่เป็นผลตอบแทนที่เหมาะสมเพื่อดึงบุคลากรที่มีความสามารถพิเศษเหล่านี้ โดยใช้โครงการ Mentoring ในลักษณะพี่เลี้ยงหรือการให้คำปรึกษา การฝึกสอนหรือ coaching จากผู้เชี่ยวชาญภายนอก ตลอดจนการโปรโมทตำแหน่งงานภายในองค์กร

- สนับสนุนแผนงานริเริ่มจากภายนอกที่จะช่วยพัฒนาและจุดประกายในการเฟ้นหาบุคลากรที่มีความสามารถพิเศษ เช่น โครงการ Cyber Range หรือ Cybersecurity Contest/Challenge (Cybersecurity Got Talent )

ความมั่นคงปลอดภัยสารสนเทศ จะไม่สามารถใช้ได้กับคนรุ่นใหม่ (Information security fails to work with new generations)

ในแต่ละองค์กรมีบุคลากรในระดับอายุที่แตกต่างกัน ทั้งคนรุ่นเก่าและคนรุ่นใหม่ โดยเฉพาะกลุ่มคนรุ่นใหม่ Gen-Y และ Gen-Z ที่เติบโตมาพร้อมกับความทันสมัยทางเทคโนโลยีและอุปกรณ์ที่มีการใช้งานหลากชนิด ทั้งแพล็ตฟอร์ม อุปกรณ์ และช่องทางการใช้งาน ทำให้แนวทางการรักษาความมั่นคงปลอดภัยสารสนเทศที่มีแต่เดิมอาจจะไม่เหมาะสมกับแนวทางในปัจจุบันสำหรับคนรุ่นใหม่เหล่านี้ จึงเป็นสิ่งท้าทายสำหรับ CISO และผู้บริหารระดับสูงที่ต้องรับผิดชอบ

แนวทางที่ควรดำเนินการ

- ทำความเข้าใจการใช้ชีวิตการทำงานของคนรุ่นใหม่ ซึ่งมีโลกโซเชี่ยลและข้อมูลส่วนตัวที่แตกต่างอย่างมากกับคนรุ่นก่อน ดังนั้น รูปแบบความมั่นคงปลอดภัยแบบเดิม ๆ จึงอาจจะไม่เหมาะสมแล้วกับคนรุ่นใหม่ Gen-Y และ Gen-Z

- ปรับนโยบายและวิธีปฏิบัติในปัจจุบันให้สอดคล้องกับการปฏิบัติงานของคนรุ่นใหม่ Gen-Y และ Gen-Z

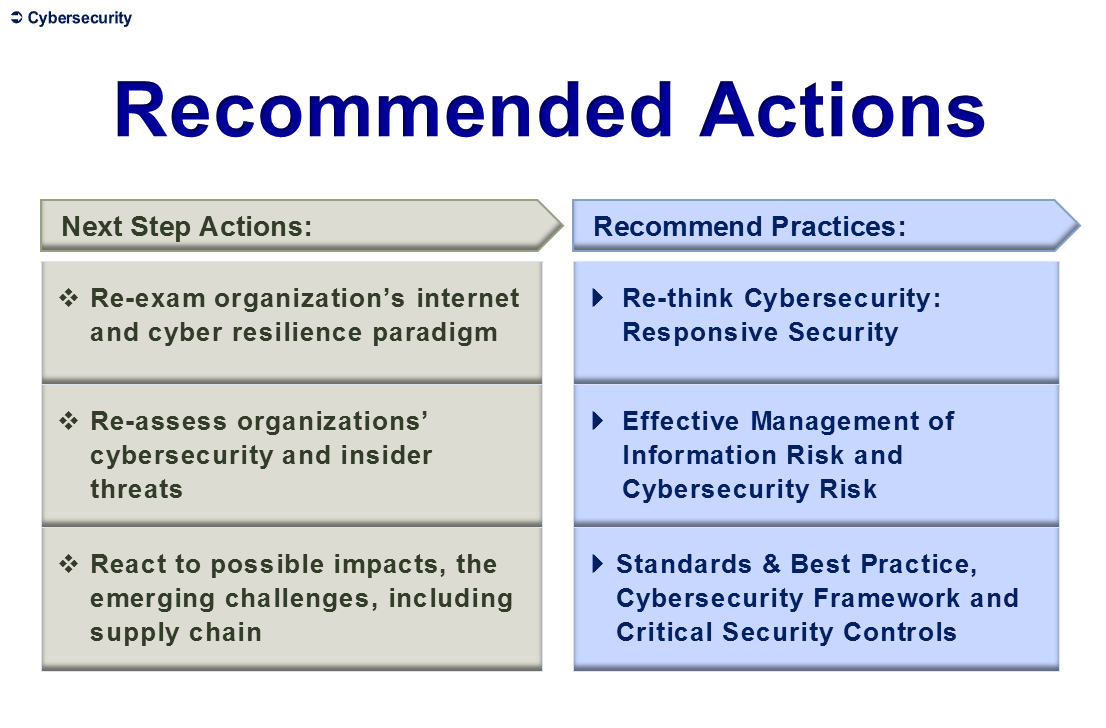

จึงสรุปได้ว่าจากรายงาน Threat Horizon 2016 สรุปว่าภัยคุกคามในประเด็นและหัวข้อต่าง ๆ ที่กล่าวถึงนั้น ไม่ใช่เป็นแค่ทางเลือกหรือขั้นตอนเตรียมการอีกต่อไปแล้ว แต่เป็นสิ่งจำเป็นที่สุดที่ต้องทำตั้งแต่ตอนนี้ เราสามารถสรุปแนวทางดำเนินการในขั้นตอนต่อไป โดยมีข้อเสนอแนะสำหรับดำเนินการ (รูปที่ 6 : สรุปแนวทางดำเนินการและข้อเสนอแนะสำหรับ Threat Horizon 2016) ดังนี้

ทบทวนตรวจสอบกระบวนทัศน์ในการรับมือไซเบอร์และการใช้อินเทอร์เน็ตขององค์กรเสียใหม่ Re-exam organization’s internet and cyber resilience paradigm

มีการทบทวนกระบวนทัศน์ต่อการเปลี่ยนแปลงด้านไซเบอร์ ซึ่งกระบวนทัศน์นี้ครอบคลุมถึง แนวคิด กระบวนคิดวิเคราะห์ วิธีคิด วิธีปฏิบัติ และแนวการดำเนินการ มาทบทวนใหม่ เพื่อให้สอดคล้องกับยุคสมัยและสถานการณ์ ที่กำลังเกิดขึ้น และที่จะเกิดขึ้นในอนาคต เพื่อให้องค์กรมีความสามารถในการปรับตัวและรับมือต่อการเปลี่ยนแปลงด้านไซเบอร์ได้อย่างเหมาะสม

ข้อเสนอแนะสำหรับดำเนินการ

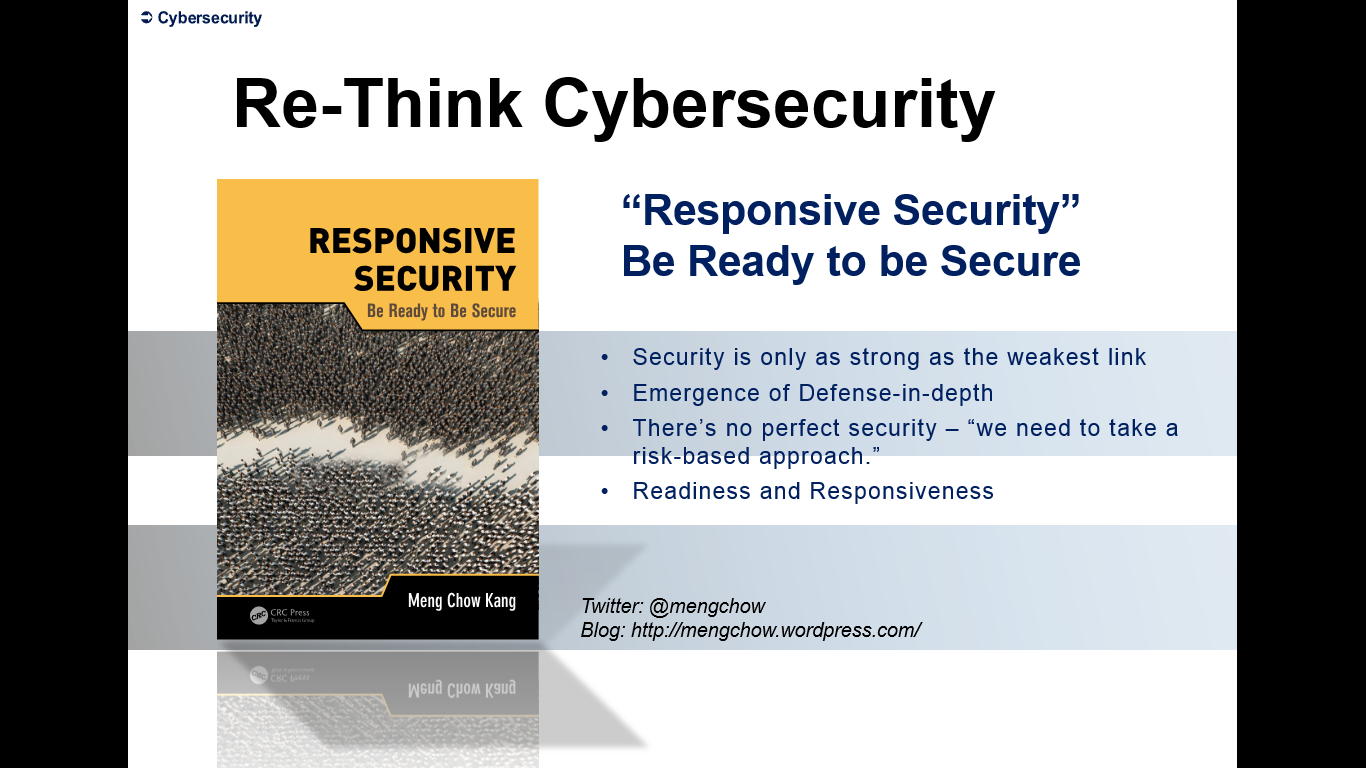

- Re-think Cybersecurity: Responsive Security

ทบทวนเรื่องความมั่นคงปลอดภัยสารสนเทศ โดยใช้แนวคิด “Responsive Security” ในการจัดเตรียมความพร้อมและการตอบสนองรับมือ” (รูปที่ 7 : แนวคิด “Responsive Security”, Re-Think Cybersecurity)

ทบทวนการประเมินภัยคุกคามด้านความมั่นคงปลอดภัยไซเบอร์และภัยคุกคามภายในองค์กร Re-assess organizations’ cybersecurity and insider threats

ให้มีการประเมินความเสี่ยงขององค์กร ที่มีผลจากภัยคุกคามด้านความมั่นคงปลอดภัยไซเบอร์ และภัยคุกคามด้านความมั่นคงสารสนเทศภายในองค์กร สอดคล้องตามสภาพแวดล้อมและฐานความเสี่ยงที่ต้องดำเนินการปรับเปลี่ยนหรือปรับตัวต่อการเปลี่ยนแปลงทางไซเบอร์

ข้อเสนอแนะสำหรับดำเนินการ

- Effective Management of Information Risk and Cybersecurity Risk

กำหนดกรอบการบริหารความเสี่ยงด้านสารสนเทศและความเสี่ยงด้านความมั่นคงปลอดภัยไซเบอร์ โดยสอดคล้องกับการบริหารความเสี่ยงขององค์กร โดยจัดให้มีการประเมินความเสี่ยงด้านความมั่นคงปลอดภัย ทั้งด้าน Information security และ Cybersecurity

ดำเนินการตอบสนองต่อผลกระทบ ความท้าทายที่เกิดขึ้น รวมถึงวงจรของผู้ให้บริการ React to possible impacts, the emerging challenges, including supply chain

ให้มีการดำเนินการตามวิธีปฏิบัติที่เหมาะสมเพื่อจัดการความเสี่ยงหรือบรรเทาผลกระทบที่มีหรือที่อาจเกิดขึ้น รวมถึงมาตรการและแนวทางการจัดการตอบสนองต่อความท้าทายต่าง ๆ ทั้งภายในและภายนอกองค์กร โดยให้ครอบคลุมถึงการบริหารความสัมพันธ์กับผู้ให้บริการภายนอก (Supplier relationship) ในการจัดการตามวงจร Supply Chain ที่มีส่วนเกี่ยวข้อง

ข้อเสนอแนะสำหรับดำเนินการ

- Standards & Best Practice, Cybersecurity Framework and Critical Security Controls

จัดทำกรอบการดำเนินงานด้านความมั่นคงปลอดภัยสารสนเทศและมาตรการความมั่นคงปลอดภัยที่สำคัญ โดยพิจารณามาตรฐานและแนวปฏิบัติที่ดี มาประยุกต์ใช้การจัดทำและดำเนินการมาตรการความมั่นคงปลอดภัยไซเบอร์ขององค์กร

จากผลสรุปแนวทางดำเนินการดังกล่าว จะเห็นได้ว่าการปกป้องหรือการป้องกัน (Protect and Prevent) อาจจะไม่เพียงพออีกต่อไป ดังนั้น ปัจจุบัน จึงมี แนวคิดเรื่องการดำเนินการเตรียมความพร้อมและความสามารถในการตอบสนอง (Readiness and Responsiveness) (รูปที่ 7 : แนวคิด “Responsive Security”, Re-Think Cybersecurity) ซึ่งแต่เดิมจะมีพูดแต่ว่าเรามั่นคงปลอดภัยรึยัง “Are We Secure?” แต่แนวคิดใหม่นี้ให้มุมมองเรื่องการดำเนินการจัดเตรียมความพร้อม ว่าเราพร้อมรึยัง “Are We Ready?”

จากแนวคิด “Responsive Security” กำหนดลำดับในการจัดการด้านความมั่นคงปลอดภัยเป็น 3 ระดับ (รูปที่ 8: แนวคิด “Responsive Security” : Are we ready?, Re-Think Cybersecurity) ได้แก่

-

- 1). Baseline security practices เป็นการดำเนินการตามวิธีปฏิบัติพื้นฐานด้านความมั่นคงปลอดภัยสารสนเทศ

- 2). Events, Incidents and Attack Sensitivity เป็นการดำเนินการในการเตรียมความพร้อมในการรับมือต่อเหตุการณ์ สถานการณ์ และการโจมตีที่เกิดขึ้น ตามระดับความสำคัญ

- 3). Response Readiness เป็นการดำเนินการให้พร้อมในการรับมือและตอบสนองได้ทันท่วงที

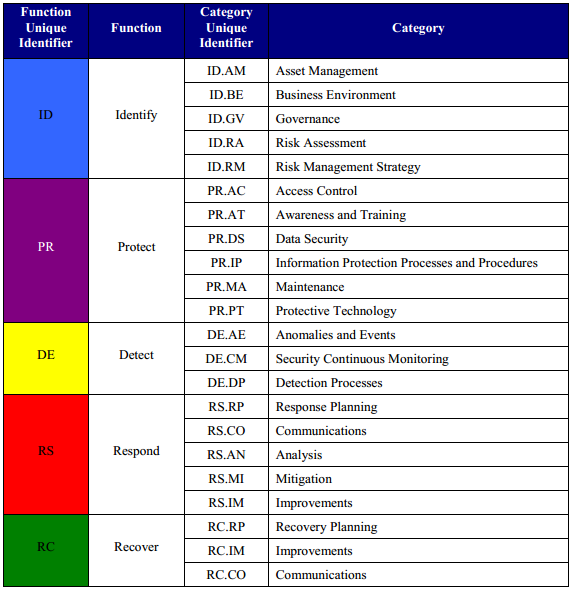

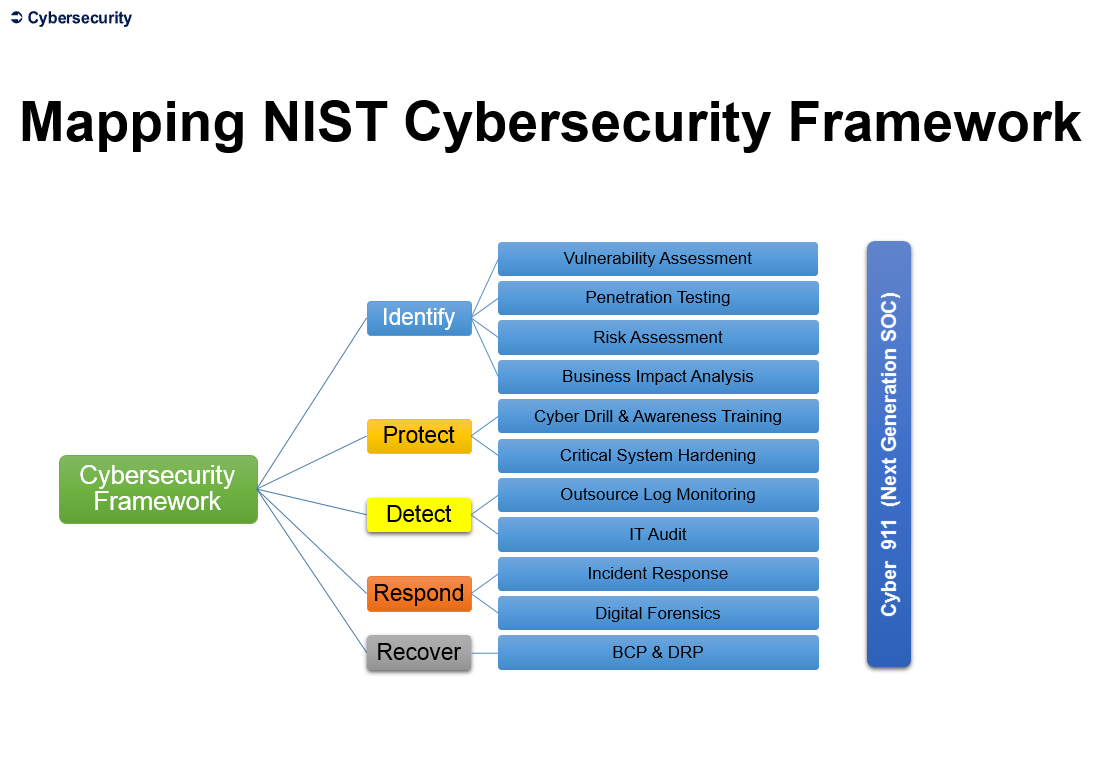

องค์กรสามารถประยุกต์ใช้ Framework for Improving Critical Infrastructure Cybersecurity ของสถาบัน NIST ในการจัดทำกรอบการดำเนินงานด้าน Cybersecurity (รูปที่ 9 : “Framework for Improving Critical Infrastructure Cybersecurity”, NIST) ซึ่งกำหนด Functions เป็น 5 ด้าน ได้แก่ การระบุ (Identify) การป้องกัน (Protect) การตรวจจับ (Detect) การตอบสนอง (Respond) และการกู้คืน (Recover) โดยในแต่ละ Functions ได้ระบุมาตรการและแนวทางจัดการสำหรับกิจกรรมในแต่ละเรื่อง จาก NIST Cybersecurity Framework ดังกล่าว สามารถนำมาประยุกต์ใช้ในองค์กร เพื่อจัดทำแนวทางและกิจกรรมที่สำคัญสำหรับแต่ละ Functions ทั้ง 5 ด้าน ได้ตามตัวอย่าง Mapping NIST Cybersecurity Framework (รูปที่ 10 : การประยุกต์ใช้ NIST Cybersecurity Framework by ACIS Cyber LAB)

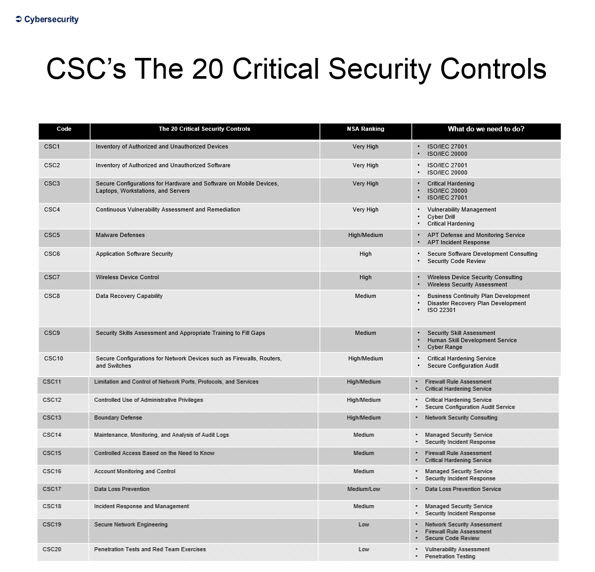

นอกจากนี้ องค์กรยังสามารถประยุกต์ใช้กรอบมาตรการความมั่นคงปลอดภัยตามแนวทาง The 20 Critical Security Controls ของสถาบัน Council on Cybersecurity (CCS) (รูปที่ 11 : การประยุกต์ใช้ CCS’s Critical Security Controls – CSC1-CSC20 mapping by ACIS Cyber LAB) เพื่อกำหนดแนวทางดำเนินการกิจกรรมด้านความมั่นคงปลอดภัยไซเบอร์ในองค์กร 20 รายการสำคัญ โดยระบุแนวทางทั้งที่เป็นมาตรฐาน แนวปฏิบัติที่ดี และกิจกรรมหลัก ทั้งด้านกระบวนการบริหารจัดการและด้านเทคนิค เพื่อดำเนินการจัดการความมั่นคงปลอดภัยไซเบอร์ในแต่ละหัวข้อ

รูปที่ 11 : การประยุกต์ใช้ Council on Cyberserity Critical Security Controls

– CSC1-CSC20, Mapping by ACIS Cyber LAB

Author By: Tirayut Sripeamlap, CGEIT, ACIS Professional Center

Review By: Prinya Hom-anek, CISSP, CISA, CRISC, CGEIT, ACIS Professional Center

Reference Source: The Information Security Forum, ISF Threat Horizon 2016 Executive Summary